Phishing y "cuentos" en navidad

El final de cada año representa un condimento especial para usuarios malintencionados debido al festejo de las fiestas navideñas, donde, a través de mentiras relacionadas a navidad, buscan captar la atención de los usuarios.

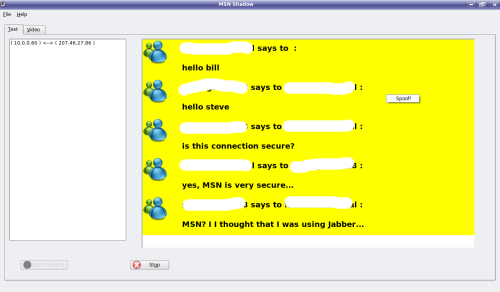

Así que desde hace unas horas, un nuevo ataque de phishing a través de correo electrónico no deseado, o spam, se encuentra inundando nuestras casillas de correo. Bajo la excusa de haber ganado la lotería de navidad, el spam aparenta ser emitido por una empresa llamada PostFinance. La apariencia del spam es la siguiente:

Sin embargo, al hacer clic sobre este segundo enlace, se produce un nuevo redireccionamiento pero hacia un sitio con otra dirección IP (http://203.[ELIMINADO].6/panel/[ELIMINADO]en.html), donde se presenta el formulario antes mencionado. El objetivo de esta página es que el usuario ingrese información personal que luego puede ser utilizada para cometer estafas.

Si comparamos ambas páginas, la real y la falsa, vemos que existen diferencias entre ellas, pero que, visualizadas por un usuario que desconoce estos métodos de engaño, la maniobra fraudulenta puede resultar efectiva para el atacante.

Es evidente que las técnicas de engaño y fraudes aumentan y existen para todos los gustos, sin embargo, es importante que sepamos cómo funcionan para poder identificarlas y no caer en trampas como estas, sobre todo en fechas significativas como lo es la navidad, donde muchos solemos hacer compras por Internet.

ACTUALIZACIÓN 19:30 hs: aparentemente, la dirección IP 203.[ELIMINADO].149 pertenece a un proveedor de servicios de Internet de Pakistán llamado Supernet. En cambio, la segunda dirección, 203.[ELIMINADO].6 (donde se encuentra alojada la página web falsa), sería perteneciente al Ministerio de Educación de Tailándia.

IP 203.[ELIMINADO].149

SUPERNET NetBlockAdmin

10th Floor, Tower B,

Karachi 75600, Pakistan.

IP 203.[ELIMINADO].6

Ministry of education

319 wangchankasem thanon ratchadamnoen-nok dusit bangkok

THAILAND 10300

# pistus