EL COLECCIONISTA DE PERFILES

¿No os ha pasado alguna vez que habéis soñado con alguna cosa relacionada a vuestro trabajo? Seguro que sí, desde aventuras increíbles en las que dáis rienda suelta a vuestra imaginación, a finales de infarto donde muchas de vuestros deseos se hacen realidad. Pero también, a veces, en el momento adecuado, aparecen sueños raros.

Todo empezó hace ya bastante tiempo, cuando nos empezamos a dar cuenta de la gran cantidad de información que tienen los buscadores (El Buscador) sobre nosotros: qué queremos encontrar en Internet, qué correos recibimos, qué noticias nos interesan, qué blogs leemos, con quién nos relacionamos, ... Poco a poco se fueron alzando algunas voces intentando concienciarnos del poder que estaban adquiriendo, así como en diferentes partes del mundo se empezaron a tomar iniciativas en formas de leyes y directivas para proteger a sus ciudadanos.

Paralelamente, en nuestra sociedad, apareció paulatinamente la figura del coleccionista de perfiles, rol cuyo principal objetivo es la creación de un perfil personalizado de una persona real. Este comportamiento fue originándose en la clandestinidad, ayudado principalmente por el poco cuidado que tenemos a la hora de dar nuestros datos en Internet, sobre todo en las redes sociales.

Y en tercer lugar estamos nosotros, los ciudadanos, despreocupados por el uso indebido que pudiera realizarse con nuestros datos en Internet, ajenos a la utilización de los mismos ya sea para crear un perfil y ofrecernos ofertas personalizadas, o para robar nuestra identidad.

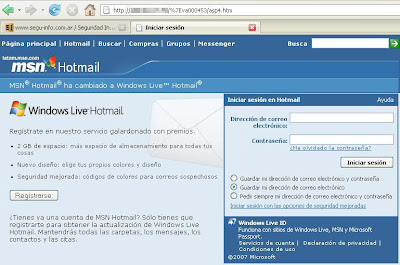

Pero, ¿cómo trabaja el coleccionista de perfiles? ¿tiene suficiente material para crear los perfiles? Rotundamente sí. Casi todos nosotros estamos inscritos en multitud de redes sociales: MySpace, LinkedIn, FaceBook, eConozco, Orkut, Fotolog, Flickr, Plaxo, Twitter, Bebo, SoulMe, etc., y además, puede que en alguna red pongamos datos falsos para no ser reconocidos, pero también en otros ponemos datos verdaderos, y siempre, hay un nexo de unión, ya sea un nombre de usuario, una fotografía, una frase, un nick, lo que sea, pero siempre hay forma de enlazar la página con datos falsos (pero que puede que tenga algún dato verdadero útil para nuestro coleccionista), y la página con datos verdaderos.

Pero, ¿cómo trabaja el coleccionista de perfiles? ¿tiene suficiente material para crear los perfiles? Rotundamente sí. Casi todos nosotros estamos inscritos en multitud de redes sociales: MySpace, LinkedIn, FaceBook, eConozco, Orkut, Fotolog, Flickr, Plaxo, Twitter, Bebo, SoulMe, etc., y además, puede que en alguna red pongamos datos falsos para no ser reconocidos, pero también en otros ponemos datos verdaderos, y siempre, hay un nexo de unión, ya sea un nombre de usuario, una fotografía, una frase, un nick, lo que sea, pero siempre hay forma de enlazar la página con datos falsos (pero que puede que tenga algún dato verdadero útil para nuestro coleccionista), y la página con datos verdaderos.

Hagamos una prueba: pidamos a un amigo que intente crear un perfil de nosotros en base a lo que vaya encontrando por Internet y que vayan apuntando en un papel (o en el vim el que prefiera) todos los datos que aparecen sobre lo que creen que somos nosotros:

- Datos personales: nombre, dirección, correo, teléfono, fecha de nacimiento, estudios, trabajo, aficiones, música, deportes, ...

- Fotografías

- ¿A quién conocemos?

- ¿Dónde ponemos comentarios?¿Qué ideas expreso con mis comentarios?

- ¿A qué horas suelo estar conectado en ciertas páginas?

- Etc.

¿Sorprendidos? Ahora pensemos en la figura del coleccionista, que está haciendo lo mismo para cada uno de nosotros. ¿Tiene un poder semejante a la información que dispone un buscador? No tan grande, pero aún así, es algo preocupante. ¿Es muy difícil crear una aplicación que vaya recorriendo todos los portales de redes sociales intentando "casar" todos los perfiles para crear un portal donde exista un perfil más completo de todos nosotros? No, de hecho es la que usa nuestro coleccionista.

En el sueño, con el paso del tiempo (la noche) el coleccionista se hacía con el control total del mundo, manipulando a su antojo todo lo que deseaba y negociando con la información que poseía. ¿Hasta donde somos vulnerables? Menos mal que en algún momento de la noche, quizás abrumado por las consecuencias, desperté con un pequeño sobresalto.

Recomendaciones para la utilización de redes virtualesSecurity Issues and Recommendations for Online Social Networks

Ver más